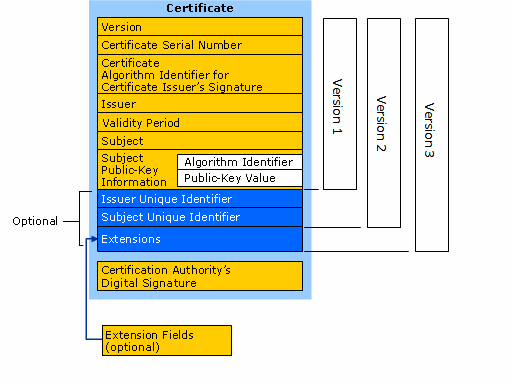

X.509 v3 憑證格式與延伸欄位概述

X.509 是數位憑證格式的國際標準,目前廣泛使用的是第3版 (X.509 v3) 憑證。在X.509 v3中,引入了延伸欄位 (extensions) 機制,使憑證能夠攜帶額外的資訊,以滿足不同應用的需求。一張X.509 v3憑證的主體包含:版本號、序號、簽名演算法、發行者名稱、主體名稱、公鑰資訊、有效期等基本欄位,以及可選的延伸欄位序列等。每個延伸欄位由一個獨立的OID識別,並標記為「重要 (critical)」或「非重要 (non-critical)」。驗證系統若遇到無法識別的重要延伸欄位,必須拒絕該憑證;若是無法識別的非重要延伸欄位則可以忽略,但如果識別出則應正常處理。延伸欄位的引入使憑證可被限制為特定用途,例如限制某張證書「僅能用於數位簽章」,以保證憑證本身的有效性以及避免一張憑證直接用於幾乎所有類似系統或密碼的解密等等。

延伸欄位的類型與功能

X.509 v3 定義了多種標準延伸欄位,大部分的OID位於2.5.29 (id-ce) 範圍內。以下列出常見延伸欄位及其功能:

- 基本限制 (Basic Constraints) – OID 2.5.29.19:指明該憑證是否為一個CA憑證,以及是否可用來簽發其他憑證。若此延伸標記為Critical且驗證端無法理解,則憑證不可用。該欄位也可包含路徑長度限制,以限制所發放之下層證書鏈的深度。

- 關鍵用法 (Key Usage) – OID 2.5.29.15:以位元欄 (bitmap) 指定憑證中公鑰允許執行的加密操作,例如數位簽章、資料加密、金鑰協商等。例如可規定此公鑰只能用於簽署而不能用於資料加密。

- 延伸關鍵用法 (Extended Key Usage, EKU) – OID 2.5.29.37:進一步限定公鑰的特定用途,常用於終端實體(用戶)憑證。EKU 列出一組OID,每個OID代表一種允許的用途。例如,OID {1.3.6.1.5.5.7.3.1} 表示TLS伺服器驗證用途,{1.3.6.1.5.5.7.3.4} 表示安全電子郵件用途。當Key Usage和EKU同時存在時,實際用途必須滿足兩者交集的限制。

- 主體替代名稱 (Subject Alternative Name, SAN) – OID 2.5.29.17:允許為憑證主體指定其他身份標識,如網域名稱、IP地址、電子郵件等。SAN 延伸欄位使一張憑證可關聯多個主體名稱,以支援例如多網域的網站憑證或使用者擁有多種身份ID的情境。例如,在SSL憑證中,SAN欄位可同時列出多個受保護的網域名稱。

- 發行者替代名稱 (Issuer Alternative Name) – OID 2.5.29.18:類似SAN,用於提供CA發行者的替代標識(如電子郵件、URI等),補充發行者欄位資訊。

- 權威金鑰識別碼 (Authority Key Identifier) 與 主體金鑰識別碼 (Subject Key Identifier) – OID分別為2.5.29.35及2.5.29.14:這兩個延伸欄位用於標識金鑰對 (key pair)。前者由CA在憑證中填入自己公鑰的摘要,以供鏈結下層憑證的發行者;後者由終端憑證載明自身公鑰的摘要,以利快速辨識與匹配對應的CA金鑰。

- 憑證政策 (Certificate Policies) – OID 2.5.29.32:列出適用於此憑證的一組政策OID及可選的人可讀說明。不同的憑證政策OID對應不同的憑證發行與管理準則(例如特定產業或政府的憑證規範)。瀏覽器或應用程式可透過識別政策OID來決定是否信任該憑證。例如,擴充驗證 (EV) SSL 憑證會在此延伸欄位包含CA所使用的EV政策OID以標示其驗證等級。

- 名稱限制 (Name Constraints) – OID 2.5.29.30:主要用於CA憑證,限制其所簽發的憑證之主體名稱範圍。例如一中繼CA可以被限制僅能簽發特定網域後綴的主體,違反者將使鏈上憑證無效。

- CRL 發佈點 (CRL Distribution Points) – OID 2.5.29.31:提供憑證撤銷清單(CRL)的下載位址。用戶端可透過此欄位找到哪裡獲取該憑證所屬CA的最新CRL,以檢查憑證是否被撤銷。

- 權威資訊存取 (Authority Information Access, AIA) – OID 2.5.29.35 (部分用途):列出與CA相關的存取資訊,例如OCSP線上查詢服務的URL、CA證書下載位址等,協助用戶端進行憑證狀態查驗與鏈驗證。

上述延伸欄位中,有些通常標記為Critical(如CA的Basic Constraints、關鍵用法),以確保驗證者嚴格執行;其他則多為非Critical(如AIA、CRL發佈點等),提供輔助資訊。不論重要與否,延伸欄位的靈活性提升了X.509憑證的適應性和表達力,可針對不同應用場景進行客製。例如,一張SSL伺服器憑證通常包含基本限制(CA=false)、關鍵用法(數位簽章、密鑰加密)、延伸關鍵用法(TLS伺服器身份驗證)以及SAN(列出網站域名)等,以明確限定其用途並提供身份資訊。

屬性憑證的結構與應用場景

隨著憑證應用的擴展,僅憑公鑰憑證 (Public Key Certificate, PKC) 中的身份資訊往往不足以涵蓋使用者的所有授權屬性,例如角色、群組、權限等。為此,X.509標準擴充了屬性憑證 (Attribute Certificate, AC) 架構,用於承載使用者的屬性訊息。屬性憑證的結構與公鑰憑證類似,但不包含公鑰,而是將持有者的各種屬性作為主要內容。

屬性憑證的結構與特點

根據X.509標準定義,Attribute Certificate (版本號v2) 由三部分構成:

1. 屬性憑證資訊(AttributeCertificateInfo)

- Holder(持有人):標識憑證所屬對象,但不是直接的名稱,而是透過下列三種方式之一來參照持有人身份:

- 間接識別:使用持有人已有的公鑰憑證(透過該憑證的發行者名稱與序號進行識別)。

- 直接標識:以持有人的通用名稱(如角色名稱、用戶名稱)直接指定。

- 物件雜湊:提供對持有者實體資訊的雜湊值,作為驗證依據(較少見)。

- Issuer(發行者):發行 AC 的屬性權威(Attribute Authority)。

- Serial Number(序號):唯一識別該憑證的序號。

- Validity Period(有效期限):定義憑證的起始與結束時間。

- Attributes(屬性清單):包含一組屬性,每個屬性由:

- 屬性類型 OID(Object Identifier)

- 一個或多個對應的屬性值組成

常見屬性包括使用者的角色、群組、權限等,也可根據應用情境自訂定義。

- Extensions(延伸欄位)(選擇性):提供額外資訊,如用途限制等。

- Unique IDs(唯一識別碼)(選擇性):用於特殊辨識需求。

2. 簽章演算法(Signature Algorithm)

- 指定 AC 使用的數位簽章演算法(如 SHA256withRSA、ECDSA 等)。

3. 簽章值(Signature Value)

- 屬性憑證由發行者(屬性權威)使用其私鑰簽名,產生對 AttributeCertificateInfo 的簽章值。

- 注意:屬性憑證本身不包含公鑰,驗證時需透過發行者的公鑰憑證(由傳統 X.509 公鑰基礎設施保護)來驗證 AC 的真實性與完整性。

與公鑰憑證相比,屬性憑證有以下幾個重要差異:

- 不綁定公鑰:屬性憑證不包含主體的公鑰,而是透過Holder引用一張公鑰憑證或其他方式標識持有人。換言之,屬性憑證將公鑰替換為屬性集合作為其主體內容。因此,屬性憑證本身不用於驗證身份(認證),而是用於承載授權資訊(認可)。PMI學術架構中形象地將:“PKI處理身份驗證,PMI處理授權”。屬性憑證需要結合持有人對應的公鑰憑證一起使用:先透過PKC驗證使用者身份,再透過AC獲取其權限屬性。

- 簽發者不同:發行屬性憑證的通常是屬性權威 (Attribute Authority, AA) 或權限來源 (Source of Authority, SoA),而非傳統意義上的CA。例如,某公司的人事部門可以作為AA簽發員工的職稱和權限憑證,而該員工的身份證書則由公司CA簽發。AA與CA扮演不同職能,前者授予權限,後者證明身份。兩套基礎設施可協同工作:PMI依賴底層PKI提供簽章驗證(AA的簽章需由其公鑰憑證驗證)。

- 獨立的生命週期:屬性(如角色、資格)往往比公鑰有更頻繁的變動週期。X.509的設計理念是不將動態變化的權限與相對穩定的身份公鑰捆綁在同一證書中。例如員工的職務調整可能遠比其身份金鑰更新更頻繁。如果把兩者綁定在一張公鑰憑證中,會導致頻繁重發證書或無法靈活管理。透過AC將權限獨立出來,可以分別管理:當權限改變時,只需更新屬性憑證,而不必重發身份憑證。此外,AC的有效期通常可以較短,以反映權限的即時性需求。例如Internet草案建議屬性憑證可以是短至「幾小時」的有效期(對比公鑰憑證通常有效數月或數年),如此即使權限撤銷也無需像傳統憑證那樣依賴CRL/OCSP機制。短期AC因為壽命短,在有效期內被撤銷的必要性降低,從而簡化授權管理。

- 多重屬性與細粒度控制:一張屬性憑證可以容納多個不同類型的屬性條目,使其能夠對使用者賦予複雜且細粒度的權限描述。例如同時載明某人屬於「專案A組別」且具有「管理員」角色等。這比將角色硬編碼到身份憑證中更加靈活,也避免因單一角色變更而須重發身份證書。

屬性憑證的應用場景

屬性憑證主要用於授權與存取控制場景,在需要將使用者權限與身份分離管理的環境下具有優勢。常見應用包括:

- 角色型存取控制 (RBAC):在大型組織或協同環境中,使用者可能隸屬多個角色。透過屬性憑證,系統可發放“角色證書”給用戶,憑證中載有其角色清單。驗證時先確認用戶身份,再檢查其角色AC,以決定授權。例如歐盟的一些電子政務系統和企業級應用,曾探討用屬性憑證實現跨部門的角色管理。研究顯示,AC可提供有效的方式來將身份管理與授權管理分離,允許基於角色的臨時授權提升等。著名的PERMIS項目即是一個基於X.509屬性憑證的RBAC框架,透過LDAP目錄儲存和分發AC,以實現分散式角色授權管理。

- 聯合身份與單一登入:在跨域SSO)環境中,用戶於一域認證後,需要攜帶其權限資訊訪問另一域的資源。可由本域的AA簽發一張短效屬性憑證給用戶,其中包含其經認可的屬性(例如會員資格、等級)。他域在信任該AA的情況下,驗證該AC即可授權對應的資源存取,而不必重新審核用戶身份。這類應用需要跨域信任關係的建立(見下節討論),否則也可考慮使用者攜帶AC並由對端透過聯盟協議檢驗。

- Grid計算與虛擬組織:在Grid網格計算環境或科學合作計畫中,用戶來自不同機構但組成虛擬組織(VO)。VO管理者可為成員簽發AC註明其VO內的角色和許可權。例如在歐洲的EGEE/LCG計畫中,使用VOMS (Virtual Organization Membership Service)系統:用戶持有普通的身份憑證,再由VOMS伺服器簽發一張屬性憑證,內含該用戶在VO中的組別和角色,並嵌入到用戶的代理憑證中隨身攜帶。資源端通過驗證此AC即可瞭解用戶在該VO的權限。這有效解決了跨組織權限傳遞的問題。

儘管X.509標準對屬性憑證有完整定義,但在開放網際網路環境中,其應用並不如傳統公鑰憑證廣泛。一方面,由於主要軟體庫和協議對AC支援有限,另一方面,近年來以SAML為代表的XML/JSON格式權限票據更流行於Web服務領域。SAML属性斷言與X.509 AC在功能上類似,都是為使用者攜帶權限屬性,但因為Web服務生態對SAML的廣泛採用,X.509 AC更多見於閉合企業系統或特定垂直領域。儘管如此,在高度安全需求的場景(如軍事、金融內網)中,屬性憑證仍提供了一種基於PKI體系進行細粒度授權的途徑,其與公鑰憑證相互配合,可實現身份與權限的分離治理。

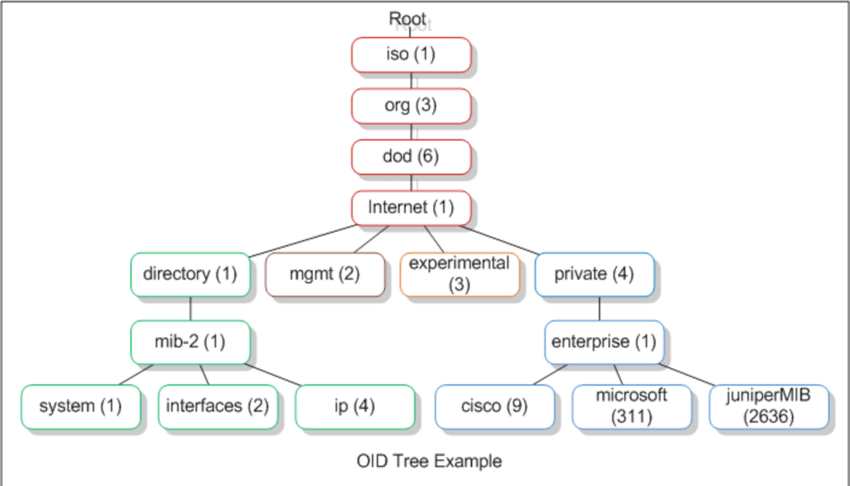

OID 命名結構技術說明與應用

OID (Object Identifier,物件識別碼) 是一套由ITU-T與ISO標準化的全域唯一識別碼機制,用於為各種對象命名。OID使用分層階層的樹狀結構,類似於網域名稱但以數字路徑表示。每個OID由一串以「.」分隔的非負整數組成,代表從根節點到特定目標節點的路徑。例如:“1.3.6.1.4.1.343”就是一個完整的OID。OID樹的根節點由三大頂層分支構成:

- 0: 由ITU-T管理 (歷史上稱CCITT)。

- 1: 由ISO管理。

- 2: 為ISO和ITU-T的聯合管理 (Joint-ISO-ITU)。

各節點由相應的管理機構負責分配子節點編號並且每個編號都有唯一性。例如,OID 1.3.6.1.4.1.343可解析為路徑:1 (ISO) → 3 (識別組織 identified-organization) → 6 (美國國防部 DoD) → 1 (網際網路 internet) → 4 (私人組織 private) → 1 (IANA企業編號 enterprise numbers) → 343 (Intel 公司)。對應的文字路徑是“iso.identified-organization.dod.internet.private.enterprise.intel”。由此可見,Intel公司被分配到了企業號343,其下所有OID的子節點都由Intel自行管理,可用於命名該公司內部的對象。類似地,IANA負責管理1.3.6.1.4.1下面所有私有企業編號 (PEN) 的分配,任何組織都可向IANA申請獲取一個專屬的企業OID節點,以便在其內部自行定義子OID。這種遞迴委派的架構確保了OID全球範圍內的唯一性和可管理性。

OID 在計算機安全與網路領域有極為廣泛的應用。特別是:

- X.509 相關:OID幾乎被用於命名X.509憑證中的每一類對象。例如,延伸欄位ID、屬性類型、憑證政策ID、甚至憑證中DN各屬性(如commonName, countryName)的型別都以OID表示。如常見的X.509主體名稱欄位「國家/地區 ©」的OID為2.5.4.6,組織名稱(O)為2.5.4.10,電子郵件(E)為1.2.840.113549.1.9.1等。透過OID,任何組織或標準團體都能定義新的憑證延伸欄位或屬性,而不會與他人的定義衝突。例如,某企業若需要在憑證中加入自定義的員工編號欄位,可在向IANA註冊的企業OID下再分配一個子OID來表示該欄位,並在憑證中將其標記為非Critical延伸,即可供己方系統識別使用而不影響其他驗證者。

- LDAP/X.500 目錄:在X.500及LDAP目錄服務中,每種結構物件類和屬性類型也都以OID做唯一命名。這使不同廠商的目錄綱要(schema)擴充能共存互通。比如LDAP中的「用戶物件類 (inetOrgPerson)」 OID是2.16.840.1.113730.3.2.2,由於OID全域唯一,LDAP伺服器便能識別結構定義,不會與其他定義混淆。

- SNMP管理:SNMP的MIB (Management Information Base) 中,每一個可管理對象(如設備參數)都對應一個OID。許多網路設備廠商有自己的企業OID節點,用以定義專有的SNMP變數。例如設備序號OID、溫度OID等。SNMP通訊時以OID定位參數,確保各設備對應正確的管理訊息。

- 安全協定與文件:在密碼學協定中,演算法也常以OID標識。例如RSA加密演算法的OID是1.2.840.113549.1.1.1、SHA-256雜湊演算法的OID為2.16.840.1.101.3.4.2.1等。在S/MIME郵件、PDF簽章格式中,亦使用OID來標明所採用的算法或數據類型。此外,PDF檔案簽章的屬性也有對應OID。這種方式使協定能方便地擴充支援新演算法而不與舊版衝突。

- 其他領域:醫療信息交換標準HL7為各種醫療實體(如病人ID型別、醫院系統)分配OID;美國國防的對象標識;各國電子政務中的組織機構代碼等均可通過OID體系實現全球唯一命名。

OID提供了一種分層命名的方法,透過嚴格的層級授權確保名稱全球唯一且具可管理性。它在X.509憑證體系中扮演關鍵角色,不僅用於延伸欄位和屬性ID,也應用於信任政策、演算法等方方面面。

即使X.509公鑰基礎設施(PKI)經過多年發展已相當成熟,但面對新興的應用場景和需求,仍存在一些限制,未來可能的發展方向包括:

- 動態屬性支援與即時性

目前的X.509憑證(包括延伸欄位與屬性憑證)屬於靜態宣告:一經簽發,內容在有效期內固定不變。這對於動態屬性(如實時狀態、臨時憑權)支援不足。例如物聯網環境下,設備的狀態或環境屬性可能持續變化,很難透過一張長效證書來反映。即便在用戶權限管理中,也是如此——某人當前是否在線、當日交易額度是否已用盡等,都不是憑證這種靜態文件所擅長表達的。為支援動態屬性,業界可能採取縮短憑證有效期和引入即時查詢兩種途徑。一方面,如前述將屬性憑證有效期縮至極短,使之近似即時狀態;另一方面,利用延伸欄位內記載的指標(例如OCSP裡的擴充,或新的authority信息),允許驗證者在驗證憑證時去查詢實時屬性服務。目前已有研究和標準草案探討將X.509與屬性詢問協議結合,以提供動態授權,例如將證書與OAuth權杖結合。但這方面仍在演進中,未有廣泛共識的標準。未來標準可能需要考慮線上憑證狀態服務的擴展,不僅告知證書是否被撤銷,還能提供相關屬性的最新狀態。或者,在X.509框架外,更多地依靠其他技術(如可驗證憑證VC、JSON Web Token等)來實現動態屬性需求。然而,在高信任環境下,X.509如何優雅地支持動態授權,仍是一項挑戰,有待標準組織和社群繼續探索。

- 物聯網 (IoT) 環境的挑戰

物聯網裝置數量龐大、性能各異,為其配置X.509證書進行身份驗證和加密通訊已成為趨勢。然而,現行標準在IoT應用中也暴露出局限:

- 資源受限:許多IoT裝置計算能力有限,完整的X.509證書(通常數百字節到幾KB)對其而言是一種負擔。如何縮減證書大小和驗證開銷是一大問題。有研究提出“壓縮證書”或輕量級X.509 Profile來移除非必要欄位,甚至採用預先共享公鑰而非證書的方式來節省空間。但這需要在輕量與安全性間權衡。新興的編碼如CBOR Certificate (C509)等正試圖以更緊湊的格式表達證書,以適應IoT設備。

- 證書佈署與生命週期管理:IoT裝置可能數量成千上萬,手工逐一安裝/更新證書不現實。如何自動化地批量發證、部署以及更新(輪替)證書,是現有PKI在IoT面臨的挑戰。IETF已制定ACME協議進行自動發證,但IoT領域可能需要擴充ACME以適應本地網路或離線場景。未來我們可能看到更多針對IoT的證書佈署協議、設備引導入網(bootstrapping)機制出現,以降低管理成本。

- 信任治理:IoT環境高度碎片化,不同裝置製造商和平台各自為政。如果每類裝置有各自的root CA,最終部署在同一網路的裝置之間如何互信?一種可能是行業聯合CA或信任名錄的出現,例如由標準組織或產業聯盟運營的IoT信任根,設備製造商從那裡獲取證書,從而達成互信。但目前尚無全球統一的IoT信任架構。因此未來標準或政策可能會著重在跨域信任鏈整合上,尤其是在IoT領域——也許會借鑒eIDAS模式,由區域性或行業性root CA來統率成千上萬設備的身份信任,並透過跨認證安排實現全球範圍的互信。

- 跨國信任與法律效力

隨著跨國數位交易增多,數位證書除技術功能外,也涉及法律承認問題。目前各國多有自有的root CA體系或電子簽章法律。例如EU的eIDAS使成員國間互認數位簽章,但放諸全球仍未解決所有問題。未來展望中,全球信任架構可能出現:例如國際性組織促成的root CA互信協定,或在特定領域(如國際貿易、跨國醫療)建立專門的PKI橋接。動態屬性及IoT的興起也可能推動更靈活的信任模型,例如基於屬性的信任(Attribute-based Trust)替代純粹層級CA信任。在這過程中,X.509標準本身也可能需要更新,以容納例如量子抗衡算法(PQC)帶來的新需求、長證書鏈的優化、以及更豐富的延伸欄位來應對未來的使用場景。

參考資料

- ITU-T Recommendation X.509 (2019) – Information technology - Open Systems Interconnection - The Directory: Public-key and attribute certificate frameworks.

- Park, J. S., & Sandhu, R. (1999). Smart certificates: Extending X.509 for secure attribute services on the Web. In Proceedings of the 18th National Information Systems Security Conference (NISSC 1999). National Institute of Standards and Technology. Retrieved from https://csrc.nist.gov/publications/detail/conference-paper/1999/10/01/smart-certificates-x509

- Chadwick, D. W., Otenko, A., & Ball, E. (2003). Role-based access control with X.509 attribute certificates. IEEE Internet Computing, 7(2), 62–69. https://doi.org/10.1109/MIC.2003.1189196

- Shin, D., Ahn, G. J., & Cho, S. (2003). Using X.509 attribute certificates for role-based EAM. In B. Thuraisingham, D. Chadwick, & S. Jajodia (Eds.), Research Directions in Data and Applications Security (IFIP AICT Vol. 128, pp. 49–60). Springer. https://doi.org/10.1007/978-0-387-35689-7_4

- Chadwick, D. W., & Otenko, A. (2003). The PERMIS X.509 role-based privilege management infrastructure. Future Generation Computer Systems, 19(2), 182–196. https://doi.org/10.1016/S0167-739X(02)00144-2

- Benjumea, V., Choi, S. G., López, J., & Yung, M. (2007). Anonymity 2.0: X.509 extensions supporting privacy-friendly authentication. In K. G. Paterson (Ed.), Cryptology and Network Security (CANS 2007, LNCS Vol. 4856, pp. 266–281). Springer. https://doi.org/10.1007/978-3-540-76900-2_19