近期,Aqua Security 的研究人員發現了一場由威脅行為者 Matrix 發起的大規模分散式阻斷服務(DDoS)攻擊活動。該活動利用物聯網(IoT)裝置和企業系統中的已知漏洞,組建了一個能夠對全球網路基礎設施造成嚴重影響的僵屍網路。詳細可以看看 Aqua 發布的文章(點我)

攻擊概述

Matrix 利用多種初始存取向量,包括已知漏洞的利用、暴力破解弱密碼以及針對錯誤組態的裝置,成功地侵入了大量的 IoT 裝置和企業伺服器。這些被攻陷的裝置被納入其僵屍網路,用於發動大規模的 DDoS 攻擊。

攻擊手段

1. 利用已知漏洞

Matrix 利用多種公開的漏洞進行攻擊,包括:

- 路由器漏洞:

- CVE-2017-18368:指令注入漏洞。

- CVE-2021-20090:Arcadyan 韌體漏洞。

- IoT 和 DVR 漏洞:

- CVE-2014-8361:Realtek SDK 遠端程式碼執行漏洞。

- CVE-2017-17215、CVE-2017-17106:網路裝置漏洞。

- CVE-2018-10561、CVE-2018-10562、CVE-2018-9995:影響 DVR 和攝影機的漏洞。

- 企業伺服器漏洞:

- CVE-2024-27348:Apache HugeGraph 伺服器的關鍵遠端程式碼執行漏洞。

2. 暴力破解預設憑證

攻擊者使用包含 167 組常見預設使用者名和密碼的字典進行暴力破解,其中約 80% 為 root 或 admin 權限。這些弱密碼的廣泛存在,使得攻擊者能夠輕易取得裝置的完全控制權。

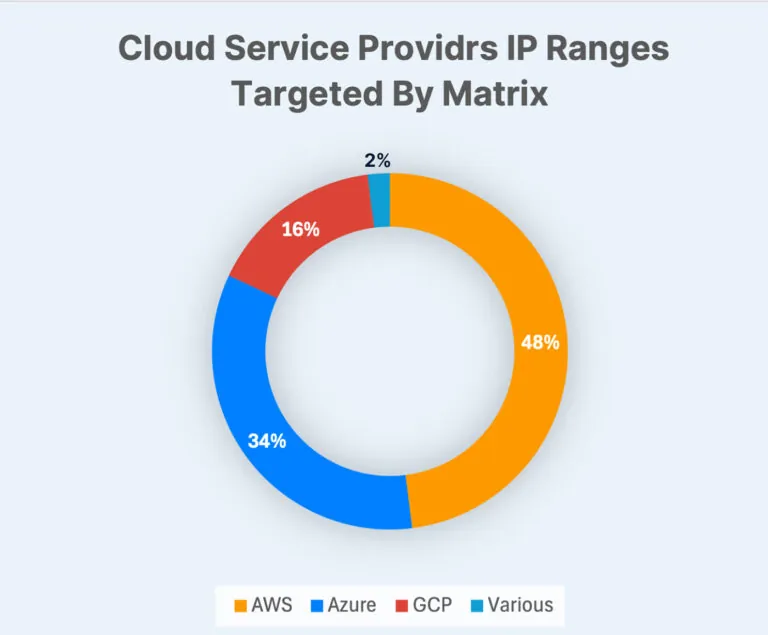

3. 掃描雲端服務環境

Matrix 掃描了多家雲服務提供商(CSP)的 IP 範圍,針對暴露的 Telnet、SSH、Hadoop 和 HugeGraph 伺服器,利用其錯誤組態進行入侵。

使用的工具

儘管攻擊規模龐大,Matrix 使用的工具主要是公開可取得的開源專案,包括:

- Mirai 變種:針對 IoT 裝置的 DDoS 攻擊工具。

- PyBot 和 DiscordGo:用於僵屍網路管理的 Python 架構。

- SSH Scan Hacktool:用於掃描和攻擊 SSH 服務。

- 其他開源工具:如 Homo Network、PYnet 等。

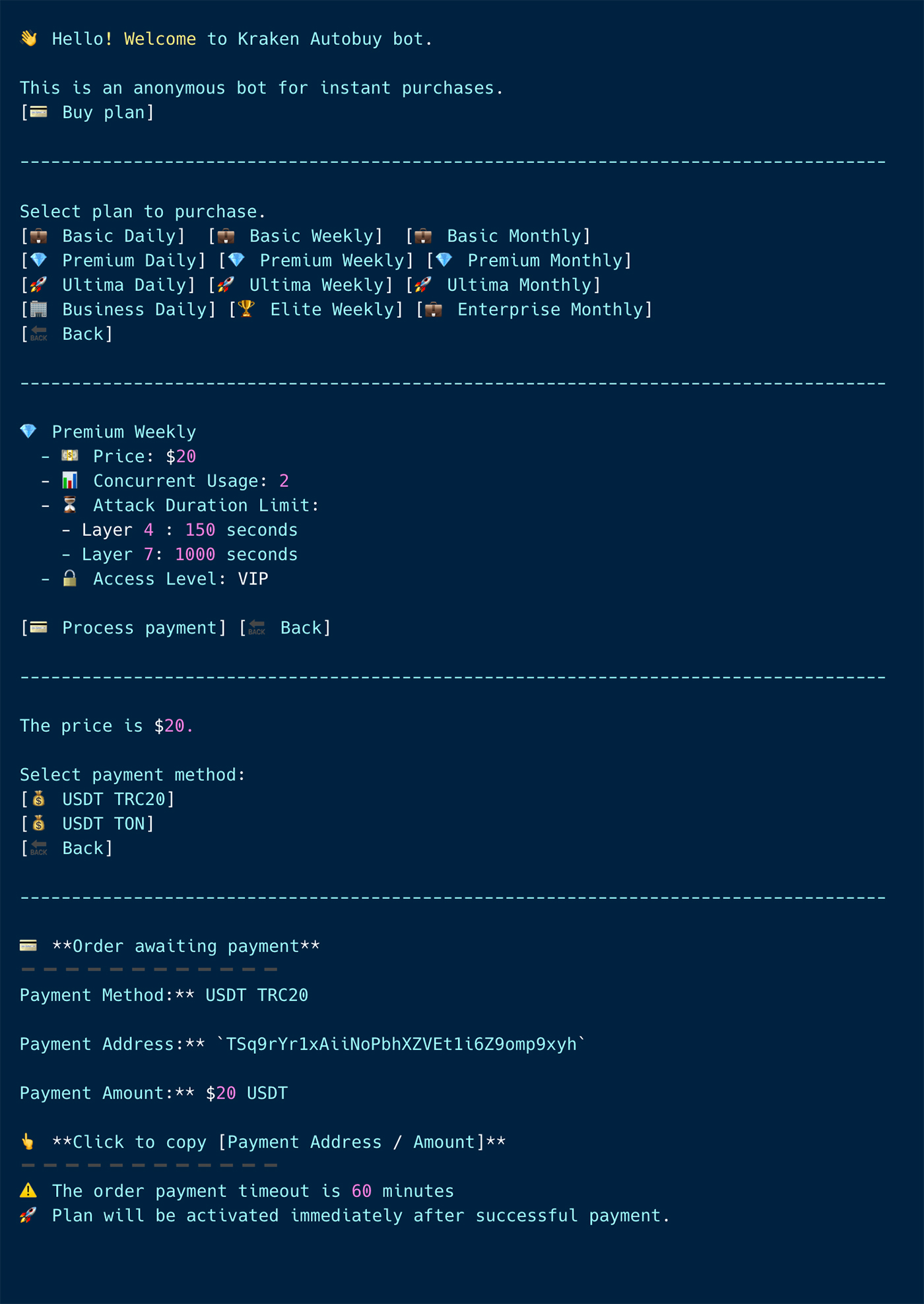

攻擊者還通過 Telegram 機器人 Kraken Autobuy 銷售 DDoS 攻擊服務,提供從「基礎」到「企業」級別的多種攻擊方案。

影響範圍

研究人員估計,全球約有 3500 萬臺 相關裝置可能受到影響。即使只有 1% 的裝置被攻陷,僵屍網路的規模也可能達到 35 萬臺裝置。攻擊主要針對中國和日本等物聯網裝置密集的地區。

潛在風險

- 網路中斷:大規模 DDoS 攻擊可能導致關鍵服務和網站無法存取,影響使用者體驗和業務連續性。

- 雲端服務影響:受感染的伺服器可能被雲端服務供應商停用,導致企業服務中斷。

- 資料安全:被攻陷的裝置可能被用於其他惡意活動,增加資料外洩和網路入侵的風險。

防範措施

為應對 Matrix 及類似的安全威脅,建議採取以下措施:

- 更新裝置韌體和軟體:定期檢查並更新所有裝置的韌體和軟體,修補已知漏洞。

- 修改預設憑證:更改裝置的預設使用者名稱和密碼,使用強密碼策略,避免使用常見的弱密碼。

- 限制不必要的服務:關閉未使用的遠端存取服務和埠,如 Telnet、SSH 等。

- 網路分段:將 IoT 裝置與關鍵業務網路分離,減少潛在的攻擊路徑。

- 部署安全防護:使用防火牆、入侵偵測和防禦系統,實時監視網路流量,及時發現和阻止異常活動。

- 安全教育訓練:提高員工的安全意識,定期進行安全教育,防範社會工程學攻擊。

Matrix DDoS 攻擊活動反映了當前網路安全形勢的嚴峻性。攻擊者利用公開的工具和已知漏洞,對物聯網裝置和企業伺服器發動大規模攻擊,對全球網路基礎設施構成了嚴重威脅。企業和個人應高度重視基本的安全措施,加強裝置的安全管理,提升整體的網路安全水平。